네트워크 포렌식 도구

Wireshark

와이어샤크는 네트워크 패킷을 캡처하고 분석하는 오픈소스 도구이다.

처음엔 ' Ethereal ' 이라는 이름으로 나왔다가 이후에 상표문제로 ' Wireshark '로 바뀌었다.

강력하고 쉬운 사용법때문에 해킹뿐만 아니라 보안 취약점 분석, 보안 컨설팅, 개인정보 영향평가 등 여러 분야에서 폭 넓게 사용된다.

Wireshark 기본 작동 개념

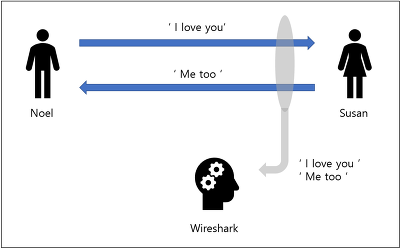

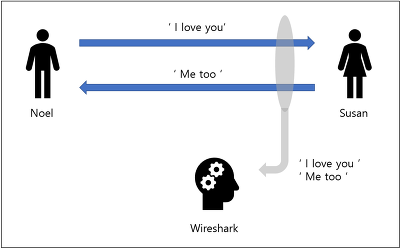

같은 네트워크 구간의 Noel과 Susan은 이메일이나 메신저 등을 통해 대화를 주고받는다.

여기에서 Wireshark를 사용하는 제3자는 이 둘 사이의 네트워크로 돌아다니는 패킷( 네트워크상의 데이터 )을 수신하여 저장한다.

이때, PCAP이라는 파일 포맷으로 저장된다.

PCAP 은 Packet Capture의 약자로 네트워크 트래픽을 캡처하는 API구성이다.

Wireshark는 자체 프로그램으로 네트워크 트래픽을 캡처하는 것이 아니고, 운영체제에서 지원하는 캡처 라이브러리를 이용하여 수집한다.

유닉스 : libpcap

윈도우 : Winpcap

NetworkMiner

네트워크 포렌직 분석 도구이다. 네트워크 마이너는 악성코드 분석에 많이 쓰이고 그 안에 패키지 정보들이 숨어져 있거나 중요한 자바스크립트 같은 경우나 이런 것들이 삽입된 것들을 분석을 할 때 자주 쓰인다. 네트워크마이너(NetworkMiner) 는 패킷 캡쳐 기능을 제공하면서 사용하는 운영체제, 세션, 호스트이름, 열려있는 포트 정보등을 탐지할 수 있다. 실시간으로 탐지하는 기능뿐만 아니라, PCAP 파일을 직접 읽어들일 수도 있다.

Wireshark 사용법

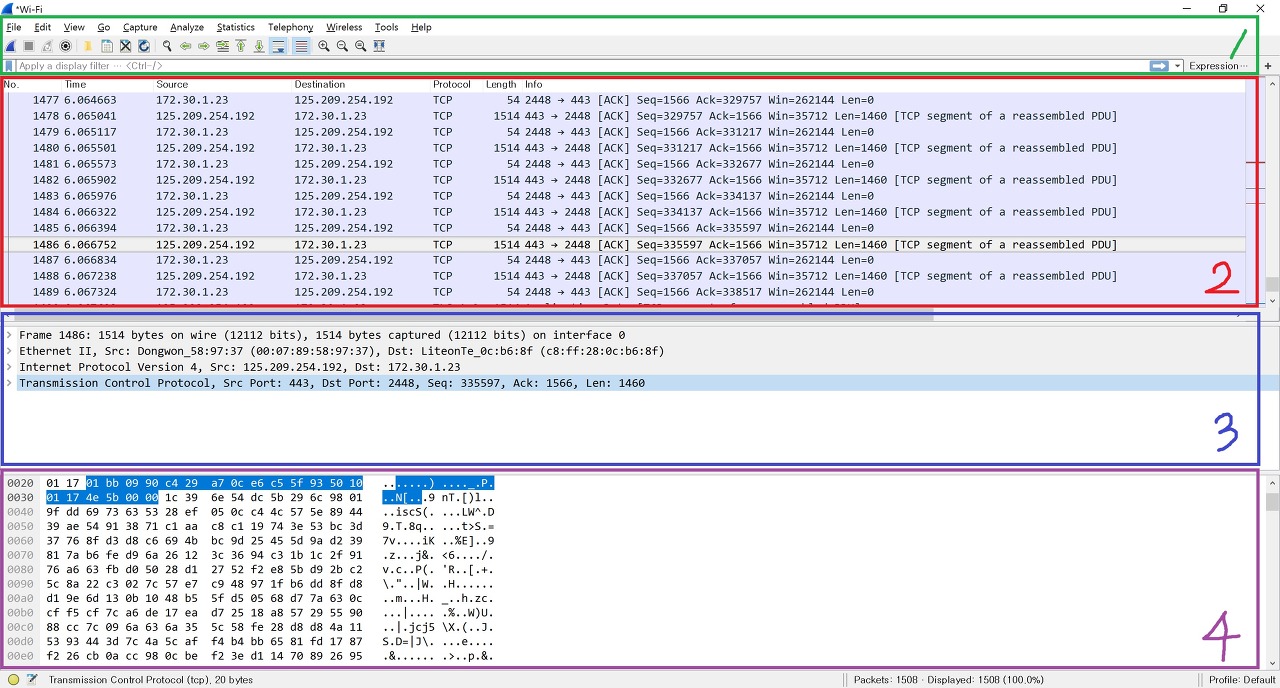

1번은 메뉴들을 나타내며 [ File | Edit | View | Go | Capture | Analyze | Statistics | Help ] 총 8개의 메뉴로 구성되어 있다.

- [File] : 캡쳐 데이터를 열거나 저장

- [Edit] : 패킷을 찾거나 표시. 프로그램의 속성 설정 (예를들어, ssl 패킷을 보기위한 개인키 등록 등)

- [View] : wireshark 플랫폼의 보이는 모양 설정

- [Go] : 캡쳐된 데이터를 특정 위치로 이동

- [Capture] : 캡쳐 필터 옵션을 설정하고 캡쳐 시작

- [Analyze] : 분석 옵션 설정

- [Statistics] : wireshark 통계 데이터 확인

- [Help] : 도움말 보기

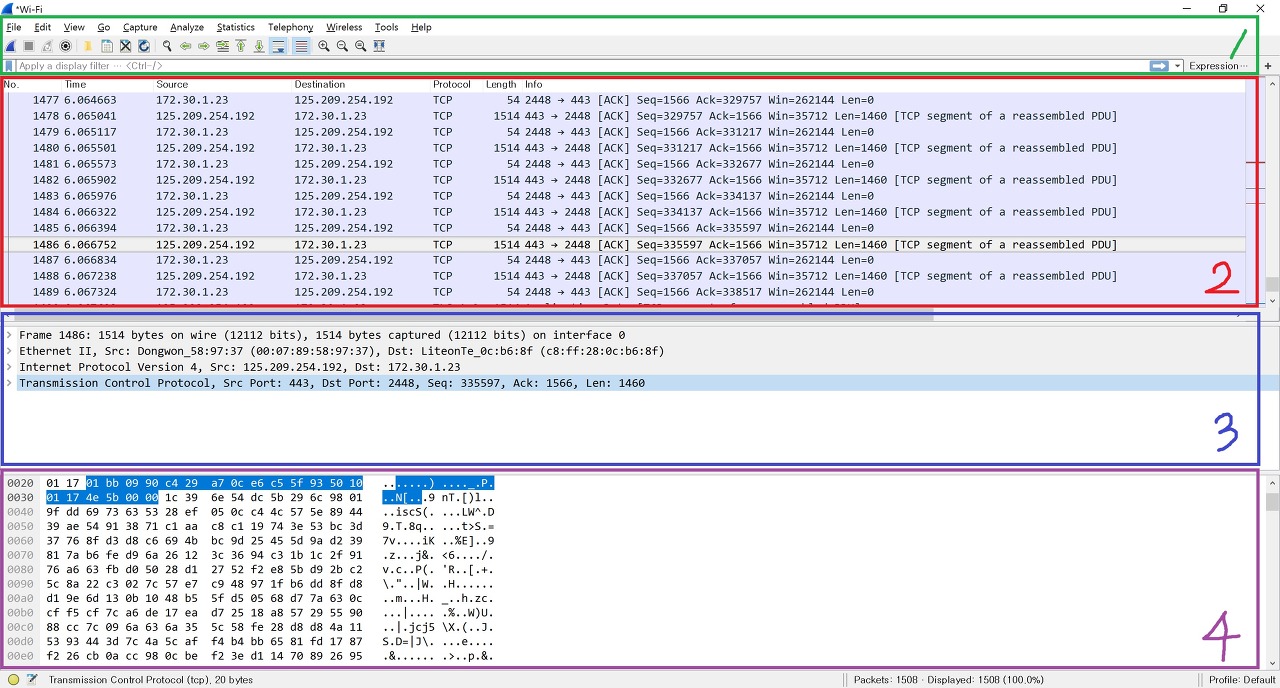

2번~4번 항목들을 합하여 출력창이라고 하며 실시간 혹은 tcpdump로 저장한 패킷의 송수신을 볼 수 있다.

2번은 출발지와 목적지를 기준으로 오고가는 패킷들을 시간순서대로 리스트 형식으로 나열해 놓은 것을 확인할 수 있다.

이 창을 통하여 각 계층에서 어떤 프로토콜을 사용하였는지, 출발지/목적지의 맥 주소 등의 정보를 알 수 있다.

(프로토콜의 필드값에 대하여 자세하게 확인이 가능)

- No. : 패킷을 수집한 순서

- Time : 패킷이 수집된 시간

- Source : 패킷을 보낸 주소

- Destination : 패킷 도착 주소

- Protocol : 프로토콜 정보

- Length : 패킷의 길이

- Info : 패킷 정보

4번은 2번 출력창에서 선택한 하나의 단일 패킷에 대하여 패킷 데이터를 16진수와 ASCII 코드로 보여줌

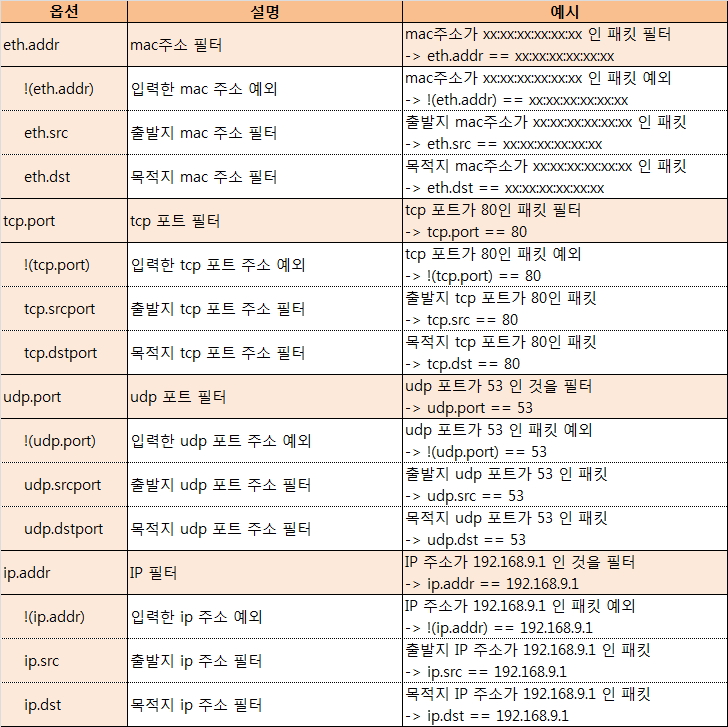

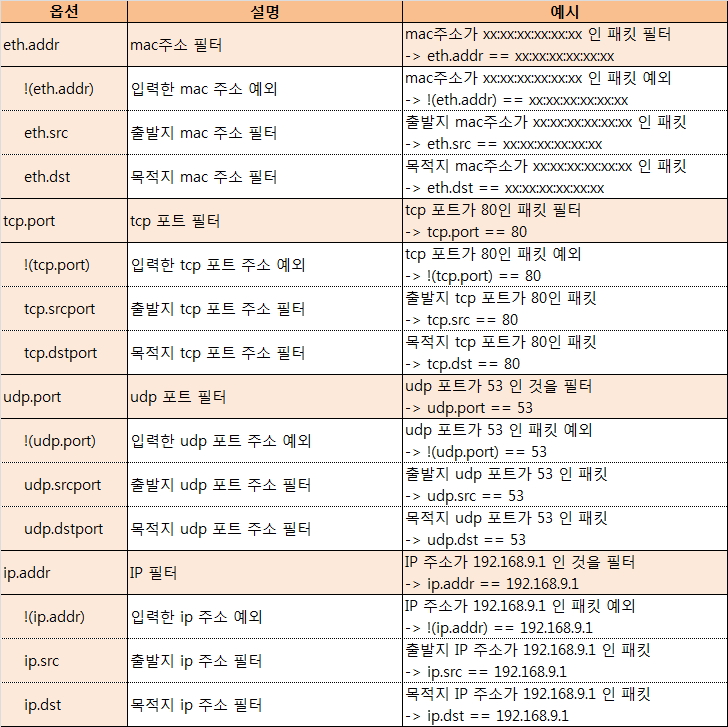

패킷 필터링

① 로그에 기록되는 데이터를 선택하기 위해 사용 (캡쳐가 시작되기 전에 정의)

애초에 패킷 수집 자체에 필터를 걸어서 필터링에 적용된 패킷만 받는 방법(성능에 영향을 끼칠 수 있음..)

Ex) 메뉴 - Capture

② 캡쳐된 로그에서 데이터를 찾을 때 사용 (데이터가 캡쳐되는 동안/후에 수정 가능)

오가는 패킷 전체를 수집한 후, 내가 화면에서 볼 것만 필터링하는 방법(권장, 다양한 연산이 사용가능함)

Ex) 메뉴 - Display

Analyze > Display Filters... 에서 필터 적용 가능

네트워크 포렌식 도구

Wireshark

와이어샤크는 네트워크 패킷을 캡처하고 분석하는 오픈소스 도구이다.

처음엔 ' Ethereal ' 이라는 이름으로 나왔다가 이후에 상표문제로 ' Wireshark '로 바뀌었다.

강력하고 쉬운 사용법때문에 해킹뿐만 아니라 보안 취약점 분석, 보안 컨설팅, 개인정보 영향평가 등 여러 분야에서 폭 넓게 사용된다.

Wireshark 기본 작동 개념

같은 네트워크 구간의 Noel과 Susan은 이메일이나 메신저 등을 통해 대화를 주고받는다.

여기에서 Wireshark를 사용하는 제3자는 이 둘 사이의 네트워크로 돌아다니는 패킷( 네트워크상의 데이터 )을 수신하여 저장한다.

이때, PCAP이라는 파일 포맷으로 저장된다.

PCAP 은 Packet Capture의 약자로 네트워크 트래픽을 캡처하는 API구성이다.

Wireshark는 자체 프로그램으로 네트워크 트래픽을 캡처하는 것이 아니고, 운영체제에서 지원하는 캡처 라이브러리를 이용하여 수집한다.

유닉스 : libpcap

윈도우 : Winpcap

NetworkMiner

네트워크 포렌직 분석 도구이다. 네트워크 마이너는 악성코드 분석에 많이 쓰이고 그 안에 패키지 정보들이 숨어져 있거나 중요한 자바스크립트 같은 경우나 이런 것들이 삽입된 것들을 분석을 할 때 자주 쓰인다. 네트워크마이너(NetworkMiner) 는 패킷 캡쳐 기능을 제공하면서 사용하는 운영체제, 세션, 호스트이름, 열려있는 포트 정보등을 탐지할 수 있다. 실시간으로 탐지하는 기능뿐만 아니라, PCAP 파일을 직접 읽어들일 수도 있다.

Wireshark 사용법

1번은 메뉴들을 나타내며 [ File | Edit | View | Go | Capture | Analyze | Statistics | Help ] 총 8개의 메뉴로 구성되어 있다.

- [File] : 캡쳐 데이터를 열거나 저장

- [Edit] : 패킷을 찾거나 표시. 프로그램의 속성 설정 (예를들어, ssl 패킷을 보기위한 개인키 등록 등)

- [View] : wireshark 플랫폼의 보이는 모양 설정

- [Go] : 캡쳐된 데이터를 특정 위치로 이동

- [Capture] : 캡쳐 필터 옵션을 설정하고 캡쳐 시작

- [Analyze] : 분석 옵션 설정

- [Statistics] : wireshark 통계 데이터 확인

- [Help] : 도움말 보기

2번~4번 항목들을 합하여 출력창이라고 하며 실시간 혹은 tcpdump로 저장한 패킷의 송수신을 볼 수 있다.

2번은 출발지와 목적지를 기준으로 오고가는 패킷들을 시간순서대로 리스트 형식으로 나열해 놓은 것을 확인할 수 있다.

이 창을 통하여 각 계층에서 어떤 프로토콜을 사용하였는지, 출발지/목적지의 맥 주소 등의 정보를 알 수 있다.

(프로토콜의 필드값에 대하여 자세하게 확인이 가능)

- No. : 패킷을 수집한 순서

- Time : 패킷이 수집된 시간

- Source : 패킷을 보낸 주소

- Destination : 패킷 도착 주소

- Protocol : 프로토콜 정보

- Length : 패킷의 길이

- Info : 패킷 정보

4번은 2번 출력창에서 선택한 하나의 단일 패킷에 대하여 패킷 데이터를 16진수와 ASCII 코드로 보여줌

패킷 필터링

① 로그에 기록되는 데이터를 선택하기 위해 사용 (캡쳐가 시작되기 전에 정의)

애초에 패킷 수집 자체에 필터를 걸어서 필터링에 적용된 패킷만 받는 방법(성능에 영향을 끼칠 수 있음..)

Ex) 메뉴 - Capture

② 캡쳐된 로그에서 데이터를 찾을 때 사용 (데이터가 캡쳐되는 동안/후에 수정 가능)

오가는 패킷 전체를 수집한 후, 내가 화면에서 볼 것만 필터링하는 방법(권장, 다양한 연산이 사용가능함)

Ex) 메뉴 - Display

Analyze > Display Filters... 에서 필터 적용 가능