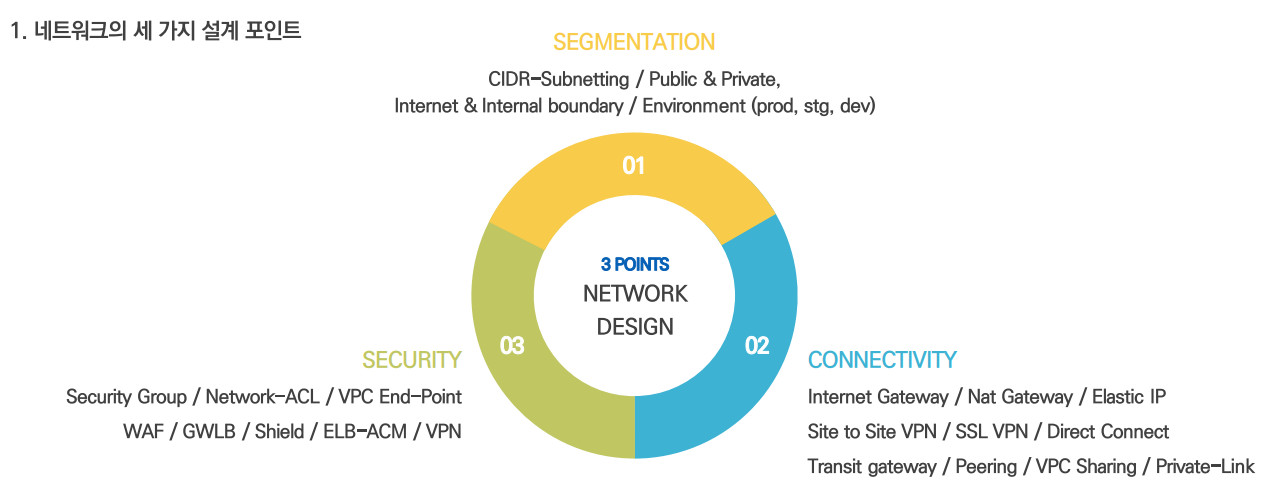

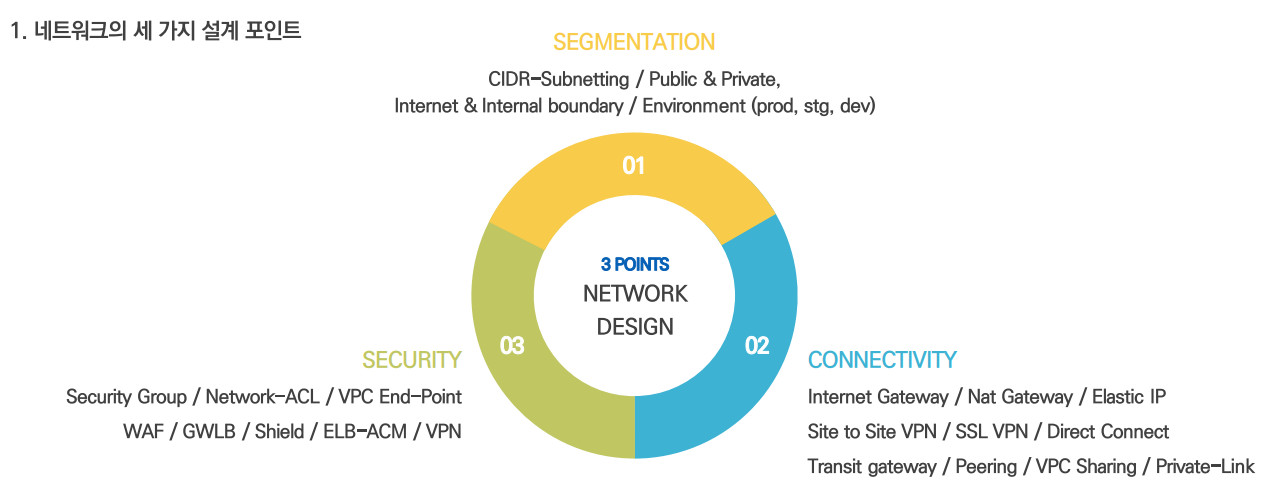

네트워크의 세 가지 설계 포인트

Segmentation : 네트워크를 어떻게 분리할 것인지

Connectivity : 외부환경과의 연결, 리소스간의 연결

Security : 들어오는 사람, 권한을 분류

Standard Private IP Address

RFC 1918 문서

| IP 범위 | CIDR | IP 주소 개수 |

| 10.0.0.0 ~ 10.255.255.255 | 10.0.0.0/8 | 16,777,216 |

| 172.16.0.0 ~ 172.31.255.255 | 172.16.0.0/12 | 1,048,576 |

| 192.168.0.0 ~ 192.168.255.255 | 192.168.0.0/16 | 65,536 |

내부 네트워크망 구성은 Private IP Address Range 내 할당

- Public IP Address Range를 할당 할 경우 IP 충돌

- Supernetting & Subnetting을 이용해 CIDR 형태로 유연하게 네트워크 지정

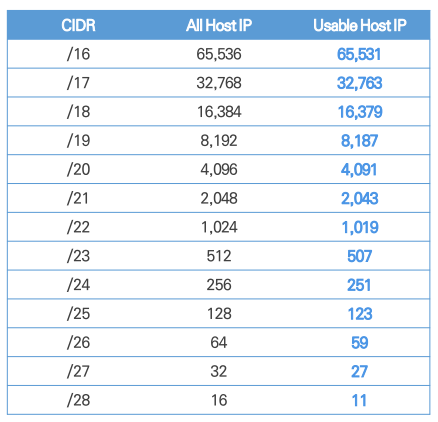

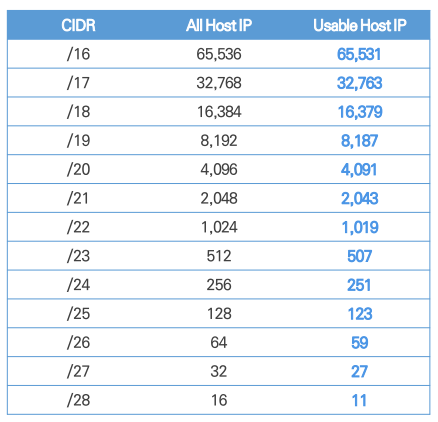

Usable IP Address Range in AWS VPC per CIDR

AWS에 의해 예약된 IP를 제외 나머지 자유롭게 사용

Default Network Reserved Host IP

- x.x.x.0 : Network Address

- x.x.x.255 : Network Broadcast Address

AWS Reserved Host IP

- x.x.x.1 : VPC Router

- x.x.x.2 : DNS Server

- x.x.x.3 : Future use

※ Reserved Host IP는 Subnet 마다 지정되어 실제는 표에서 제시된 Usable Host IP 보다 적다.

Network

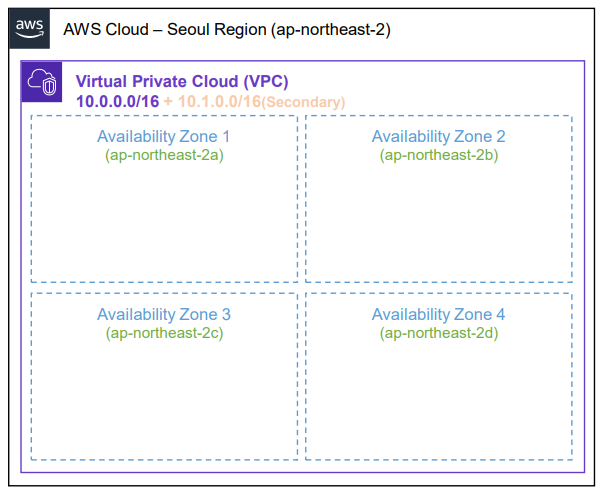

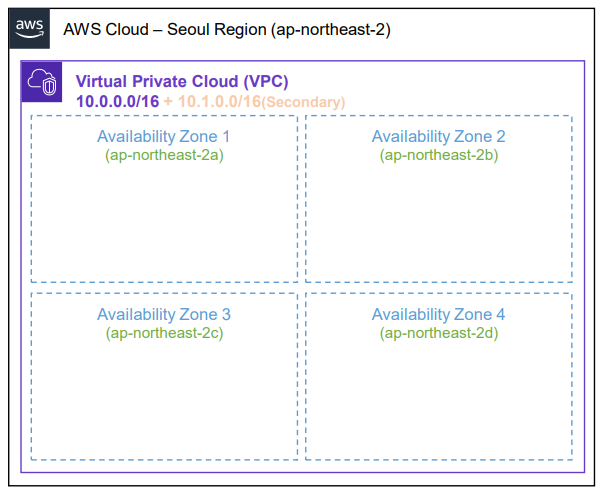

Amazon Virtual Private Cloud(Amazon VPC)

다른 네트워크 환경과 격리된 사용자가 정의한 가상의 사설 네트워크

사용자가 IP 대역을 CIDR Block 단위로 할당하여 네트워크 구성

CIDR Block은 최소 /28 ~ 최대/16 범위 내 지정

/8을 사용하고 싶으면 /16을 5개 사용하면 된다

Secondary CIDR Block은 최대 5개 추가 가능 (AWS 요청 시 추가 가능)

최대 5개 생성 가능 (AWS 요청 시 추가 가능)

vpc는 내부 통신을 위한 로컬 라우팅이 있어 vpc 내부에서는 서로 통신이 가능

생성 후 Region 내 Availability Zone을 자유롭게 지정하여 사용

계정 생성 시 172.31.0.0/16 CIDR이 할당된 Default VPC 제공

Default VPC는 Test는 가능하지만 Production에서의 사용은 하면 안된다

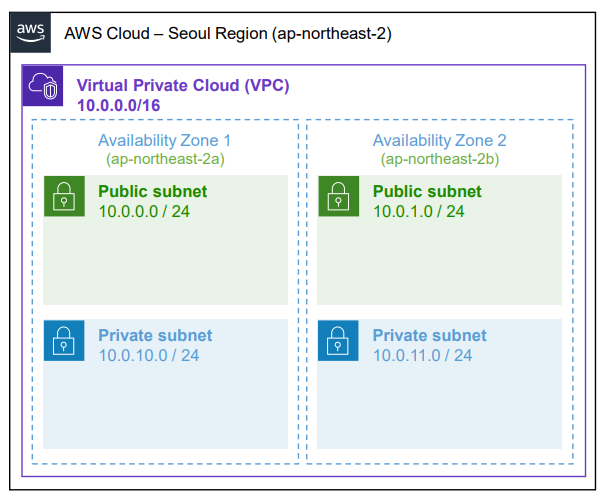

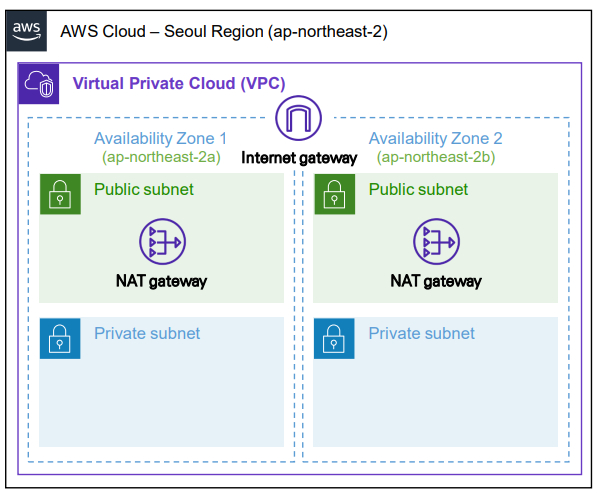

Public & Private Subnet

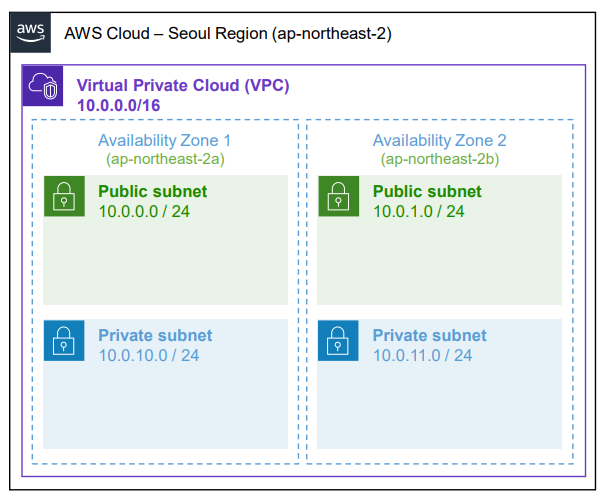

Subnet

Amazon VPC 네트워크 내부에 더욱 세분화한 네트워크

VPC CIDR Block 범위 내 IP 대역만 사용해 CIDR 할당 가능

Subnet 생성 시 리소스가 구성될 가용영역을 지정

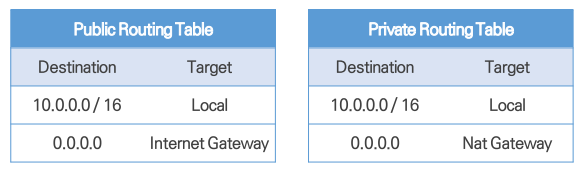

Routing Table 리소스를 이용해 Public & Private Subnet 으로 구분하여 사용

Routing Table 내에 internet gateway를 향하는 routing table 값을 넣어주었을 때에는 public subnet이 된다

Public Subnet

외부에서 접근 가능한 네트워크 영역

Private Subnet

내·외부에서 모두 접근 불가능한 네트워크 영역

Private Subnet 내부 리소스가 외부로 통신하는 트래픽만 허용

NAT gateway를 만들어 내부 리소스가 외부로 통신하는 트래픽만 허용

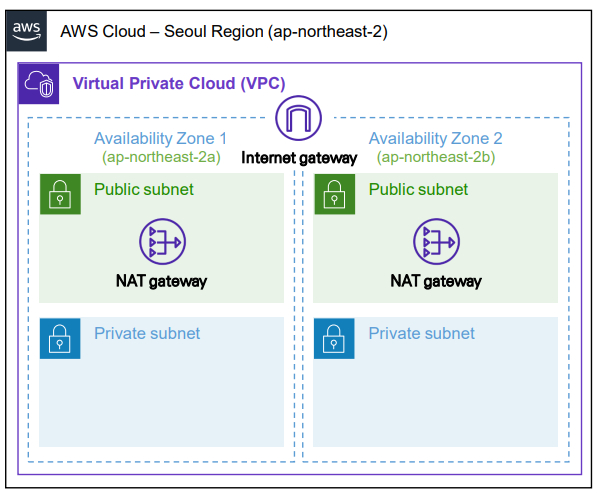

Internet Gateway & Nat Gateway

Internet Gateway

VPC 내·외부 양방향 통신 가능한 환경 구성 시 사용

내·외부 양방향 통신이 가능해야 하는 Public Subnet 구성할 때 활용

Public Subnet의 Routing Table에 Internet Gateway 경로를 지정하여 구성

Internet Gateway는 VPC에 할당해야 하고, 1개만 할당 가능

Nat Gateway

VPC 내부 환경에서 외부 환경과 단방향 통신 가능한 환경 구성 시 사용

내부에서 외부환경과 단방향 통신이 가능해야 하는 Private Subnet 구성할 때 활용

Private Subnet의 Routing Table에 Nat Gateway 경로를 지정하여 구성

Nat Gateway는 Subnet에 할당하여 생성하고, 1개 이상 생성 가능 (Public Subnet에 생성해야 외부 환경과 통신 가능)

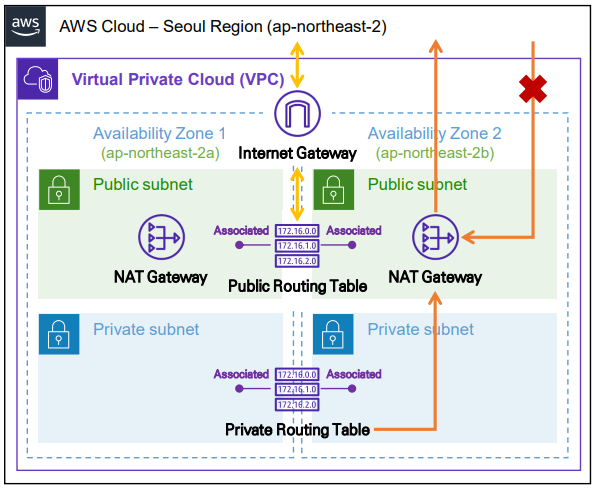

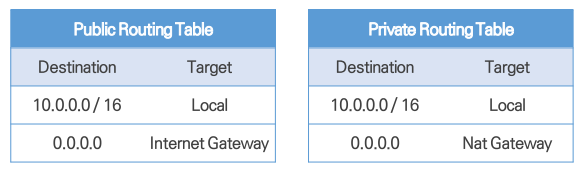

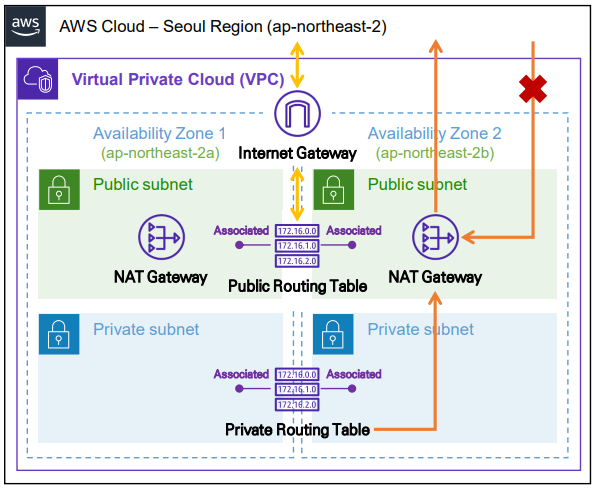

Routing Table

VPC Local Routing Table

네트워크 트래픽 전달 경로에 대한 정보를 입력하는 리소스

Routing Table은 여러 개를 생성할 수 있고, Subnet에 할당하여 사용

1개의 Routing Table은 여러 개의 Subnet에 할당 가능 (Subnet은 1개의 Routing Table의 정보만 참조 가능)

서브넷 내부 리소스는 할당된 라우팅 테이블의 정보를 기준으로 트래픽 전달

private subnet은 Routing Table에 NAT Gateway 경로를 지정하여 외부로 단방향 통신을 할 수 있다.

이때, 같은 Availability Zone의 NAT Gateway를 경로로 지정해야 한다

다른 영역의 NAT Gateway를 경로로 지정하면 Traffic이 많아지고 비용도 많이 든다

Connectivity

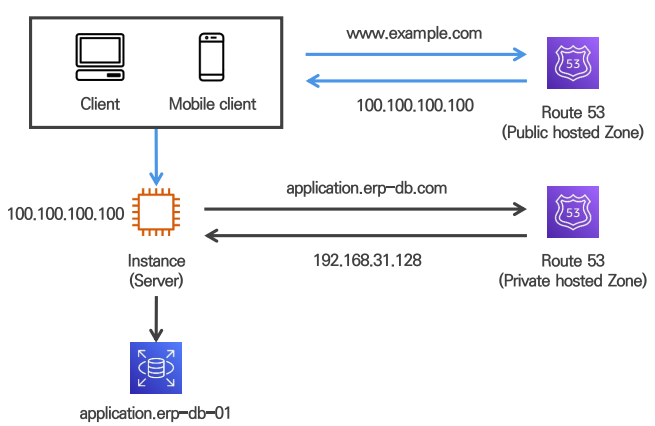

Amazon Route 53

AWS에서 제공하는 완전 관리형 DNS 서비스

Domain 구입 및 Domain 호스팅 관리 지원 (다른 도메인 호스팅 업체에서 구매한 Domain을 Hosted Zone에 등록하여 사용 가능)

Route 53에서 생성한 Domain에 대한 ‘상태 검사’ 기능 제공

AWS에서 제공하는 서비스 중 유일하게 100% SLA 제공하는 서비스

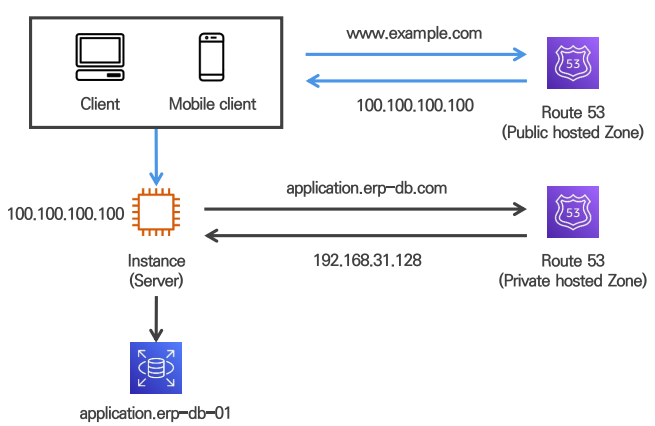

Public Hosted Zone : 모든 Domain name Query 서비스를 수용하는 호스팅 존

Private Hosted Zone : VPC 내부 리소스만 사용할 수 있는 Domain name Query 서비스 제공

Route53은 로드밸런서 기능으로 작동할 수 있다.

그러나, 로드밸런서 만큼의 기능은 없다.

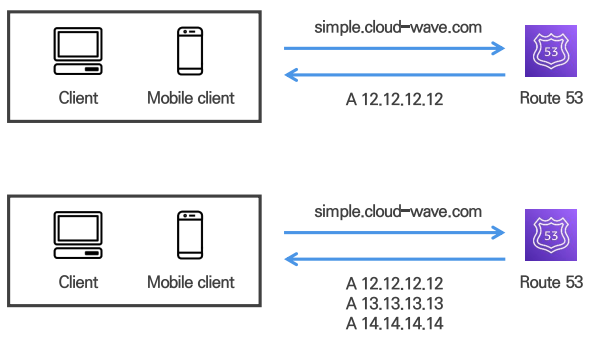

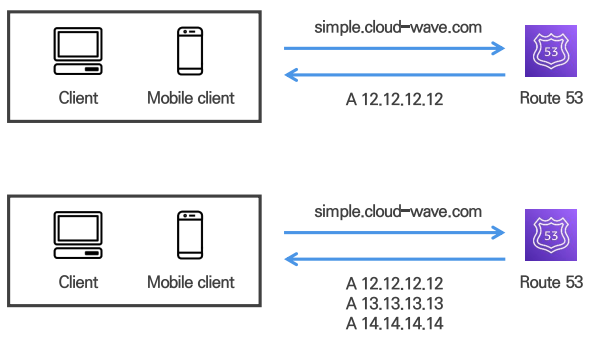

Routing Policy - Simple

단순한 방식으로 도메인에 대한 트래픽을 리소스로 전달하는 방식

1개의 레코드에 Multi Value (2개 이상의 IP 주소) 설정 가능

- Multi Value 값 설정 시 다중 값을 반환하고 Client에서 1개를 선택하여 사용

- Alias (별칭) 레코드 값 적용한 경우 Multi Value 적용 제한

Health check 기능 사용 제한

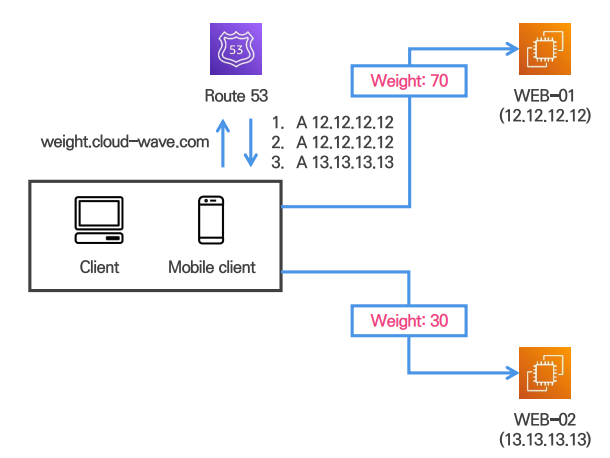

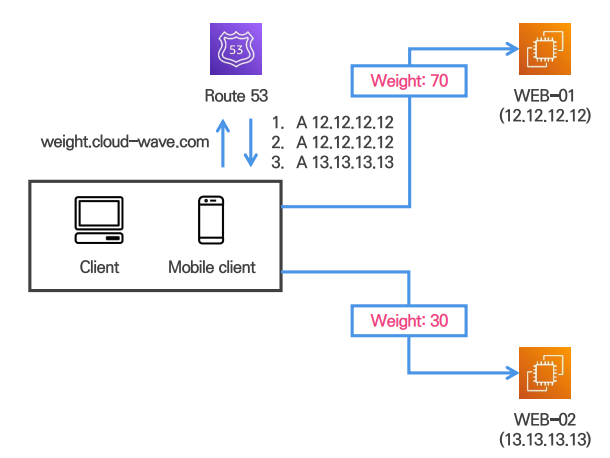

Routing Policy - Weighted

도메인에 등록된 리소스 마다 가중치를 적용해 트래픽 양을 조절하는 방식

레코드의 유형과 레코드의 이름을 동일하게 구성

각 레코드에 가중치를 설정

모든 레코드의 가중치 값이 0인 경우 모든 레코드에 균등한 가중치 적용

Health check 기능 사용 가능

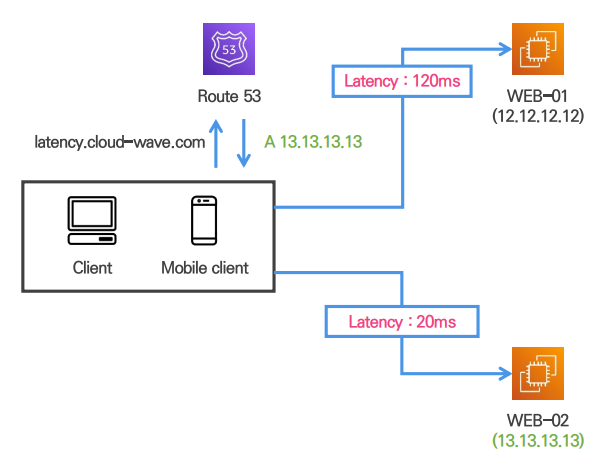

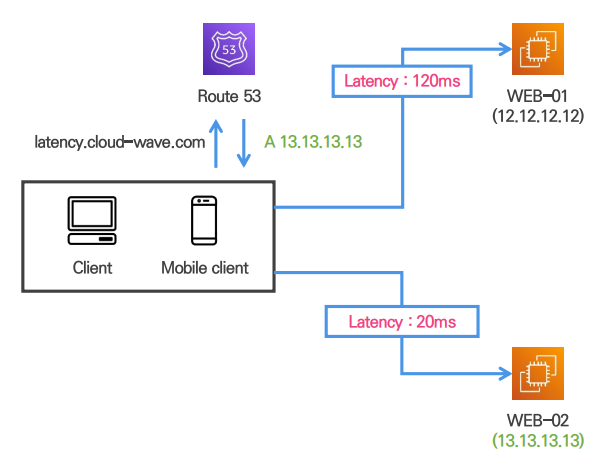

Routing Policy - Latency

Latency (응답 지연시간)이 가장 적은 리소스의 정보를 반환하는 방식

- 일정 기간 측정된 결과 값을 기준으로 라우팅

- 시간이 지남에 따라 최초 응답 받은 라우팅 값과 다른 값을 반환 받을 수 있음

다중 리전 환경에서는 클라이언트와 가장 근접한 리소스로 연결될 확률이 높음

Private Hosted Zone에 등록된 레코드에도 적용 가능

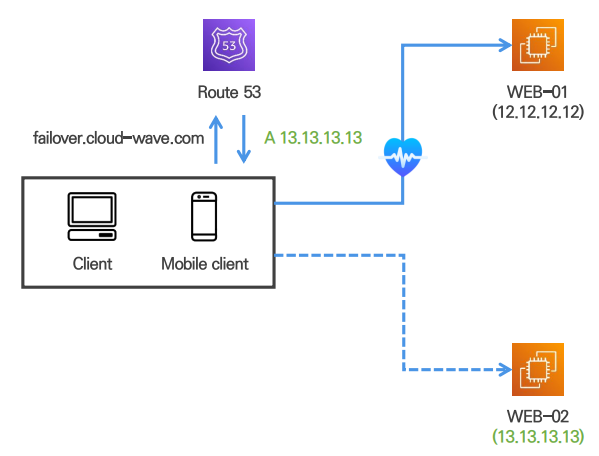

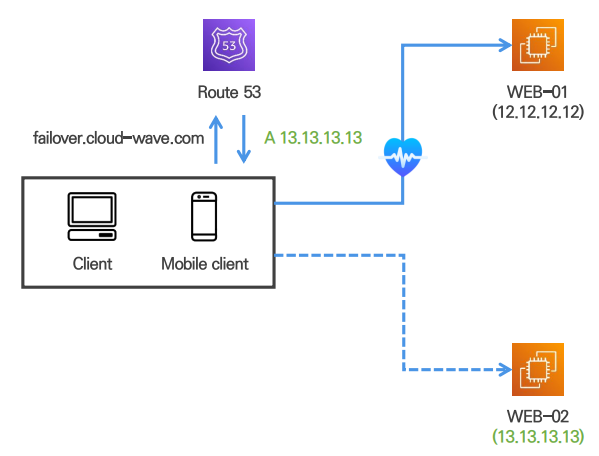

Routing Policy - Failover

Route 53에서 제공하는 상태 검사기를 이용해 정상 리소스 값을 반환하는 방식

하나의 기본 레코드와 하나의 보조 레코드로 구성

기본이 비정상적일 경우 보조의 값을 반환 => 로드 밸런서 역할을 하기에는 어렵다

레코드를 정의할 때 특이한 점은, Failover record type을 'Primary'로 지정할 때 Health check 부분은 정상여부를 확인하기 위해 필수로 기입해야 한다.

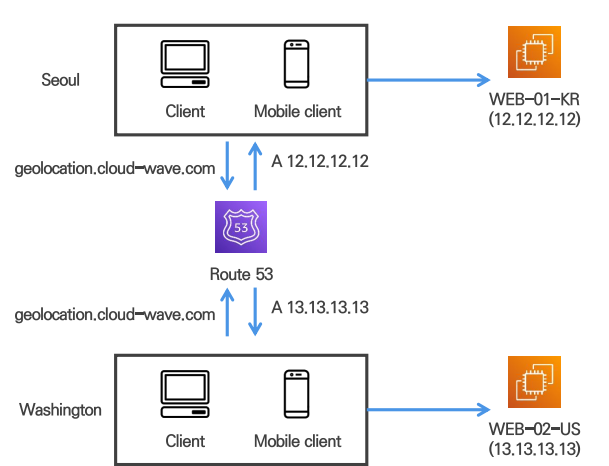

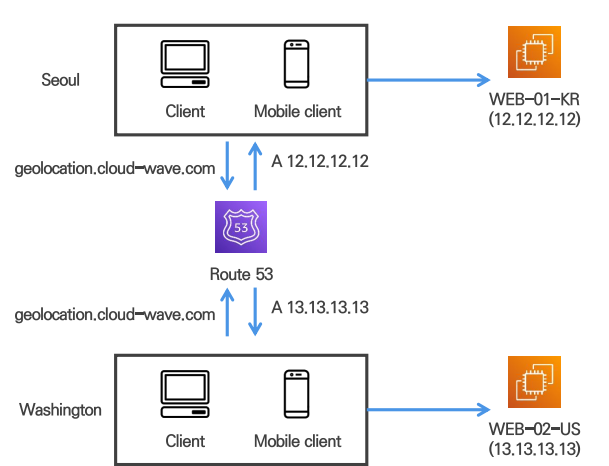

Routing Policy - Geolocation

Client의 위치 정보를 기반으로 가장 가까운 리전의 리소스 정보를 반환하는 방식

위치 정보와 레코드 반환 값을 Mapping해 구성

사용자 위치에 일치하는 레코드 정보가 없을 경우를 대비해 Default 레코드 생성 필요

EDNS (RFC 7871) 기능을 지원하지 않는 경우 예상과 다르게 동작할 수 있음

Geolocation 레코드는 DNS 서버의 IP 주소를 기반으로 동작

EDNS 기능을 지원할 경우 확장 헤더에 Client의 IP를 추가하여 전달

EDNS 기능 지원 DNS 서버

- Google DNS server : 8.8.8.8, 8.8.8.4

- Open DNS server: 208.67.222.222, 208.67.220.220

- Amazon Route 53

클라이언트가 어디 지역에 있는지 아는법

클라이언트는 1차 DNS 서버를 본다.

1차 DNS IP 주소를 보고 클라이언트가 어디에 있는지를 알게된다.

if) 클라이언트가 한국에 있는데 미국의 DNS를 보게 된다면 Geolocation은 미국의 정보를 반환하게 된다.

EDNS를 이용하면 클라이언트 IP와 미국 DNS 서버 IP 주소를 같이 전달한다

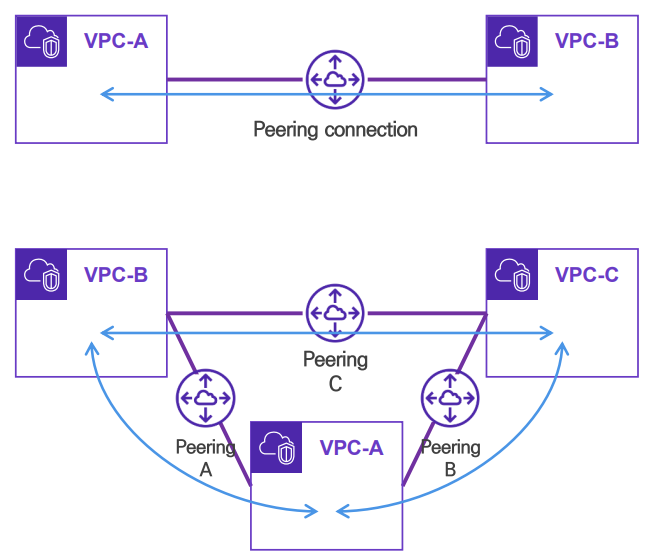

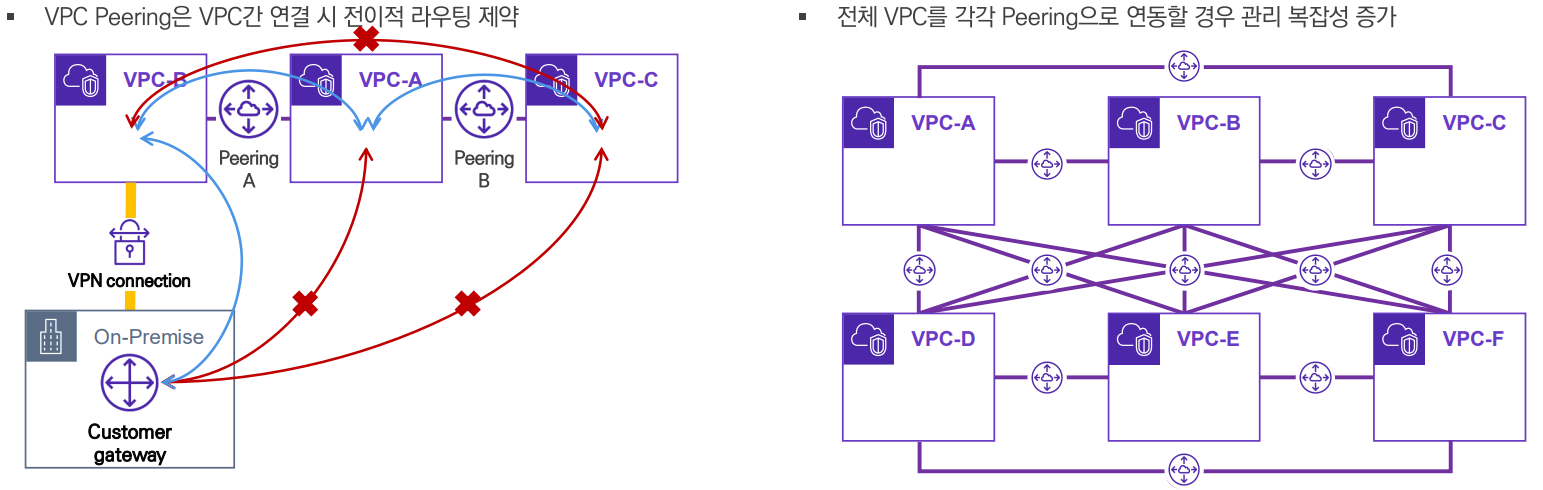

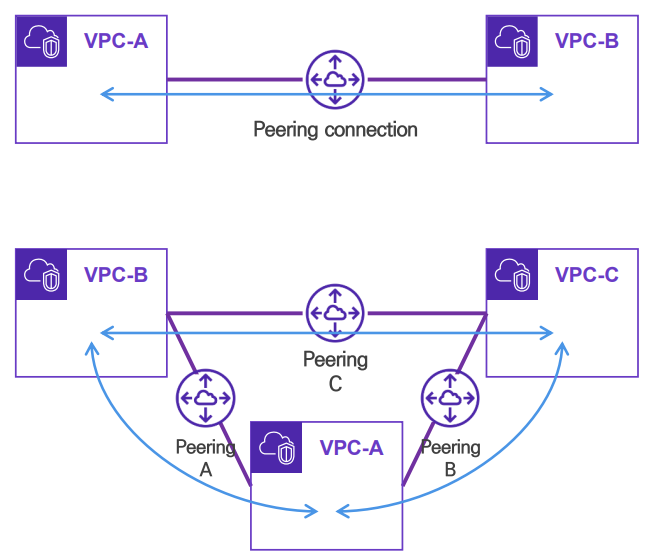

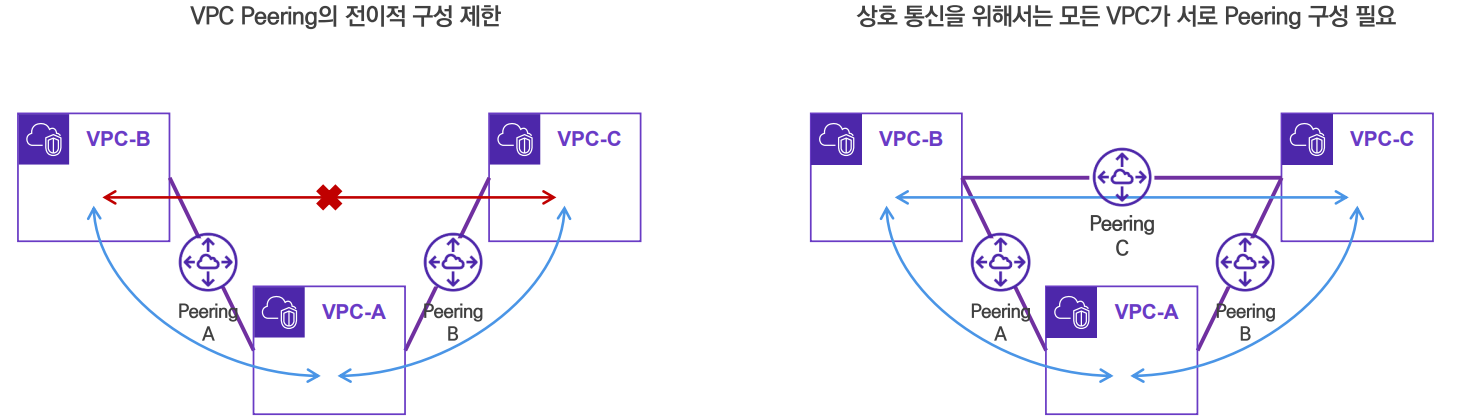

VPC Peering

서로 격리 되어 있는 2개 이상의 VPC의 네트워크를 연결하는 서비스

- 동일 계정에 구성된 서로 다른 VPC 연결 가능

- 다른 계정에 구성된 서로 다른 VPC 연결 가능

- 서로 다른 리전에 구성된 VPC 연결 가능

VPC Peering 연결 리소스 비용은 무료

- 동일 리전, 가용영역에서 발생시키는 데이터 트래픽은 무료

- 리전, 가용영역을 교차하는 데이터 트래픽은 과금

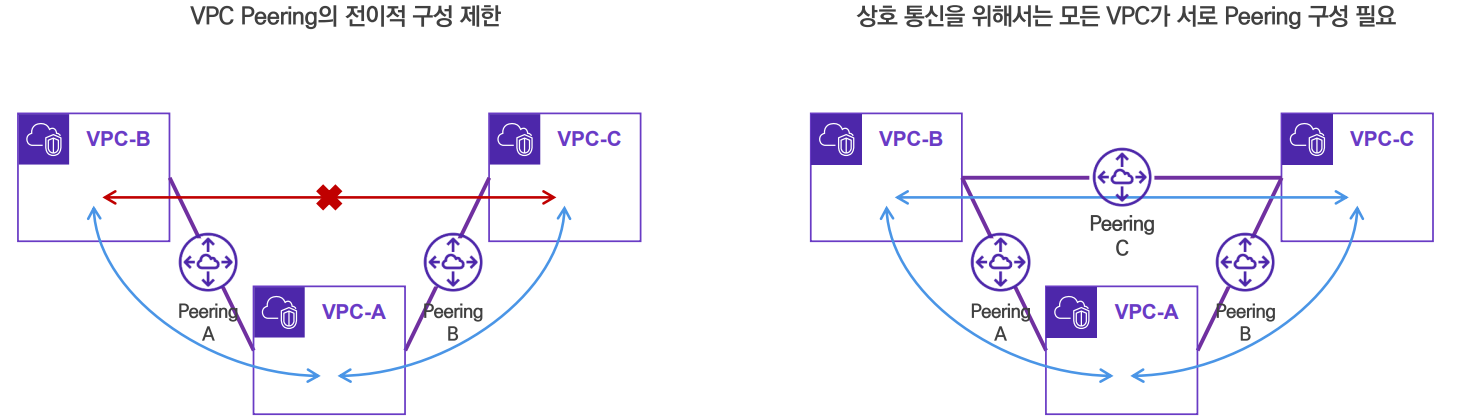

VPC Peering 제약사항

- 전이적 피어링 구성 불가능

- CIDR Block이 겹치는 경우 VPC Peering 구성 불가

CIDR 대역이 겹치는 경우 IP 충돌이 발생 할 수 있다

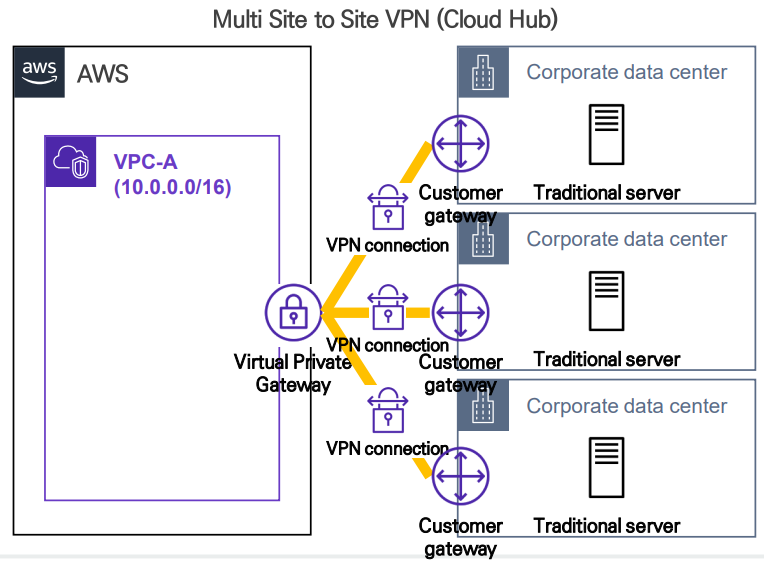

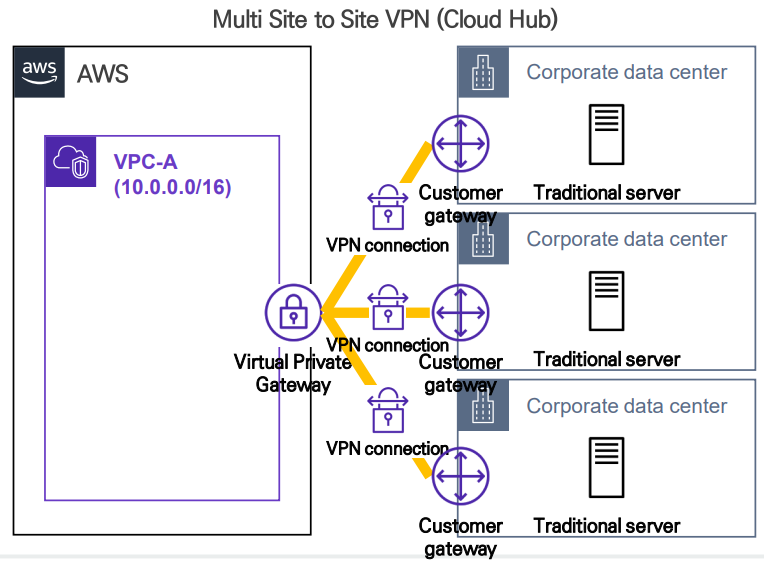

Site to Site VPN

AWS에서 제공하는 완전 관리형 VPN 서비스

Virtual Private Gateway와 Custom Gateway를 생성하여 VPN 연결

- Virtual Private Gateway : AWS VPN Device

- Custom Gateway : On-Premise VPN Device

Site to Site VPN 연결은 2개의 VPN Tunnel 제공

Transit Gateway, Cloud Hub로 Hub & Spoke 형태의 VPN 환경 구성 가능

암호화 터널을 이용하여 secret한 통신을 제공

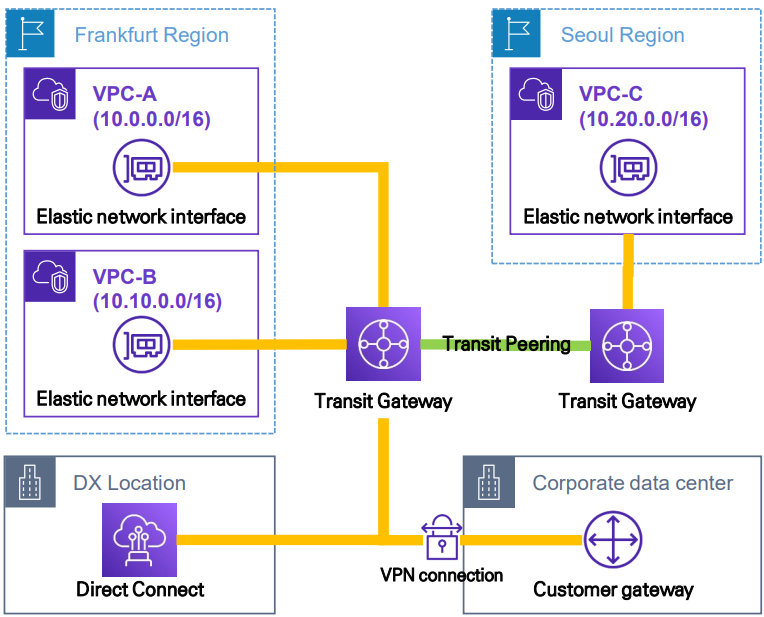

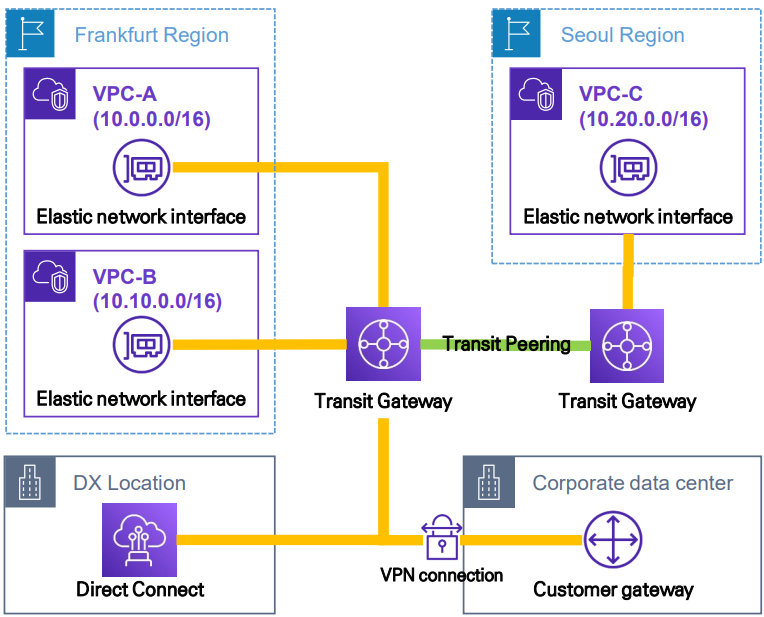

Transit Gateway

완전 관리형 서비스

라우터라고 생각하면 된다.

서로 다른 네트워크를 연결하는데 사용하는 서비스

다른 리전의 VPC와의 연결은 Transit gateway Peering 사용

다른 계정과 AWS RAM을 이용해 공유하면 타 계정의 네트워크도 연동 가능

Site to Site VPN, Direct Connect와 연동해 온프레미스 네트워크와 연동 가능

중앙에서 Transit Gateway Routing Table 이용 경로 조절

Direct Connect : 전용선 서비스. TGW에 꽂을 수 있다.

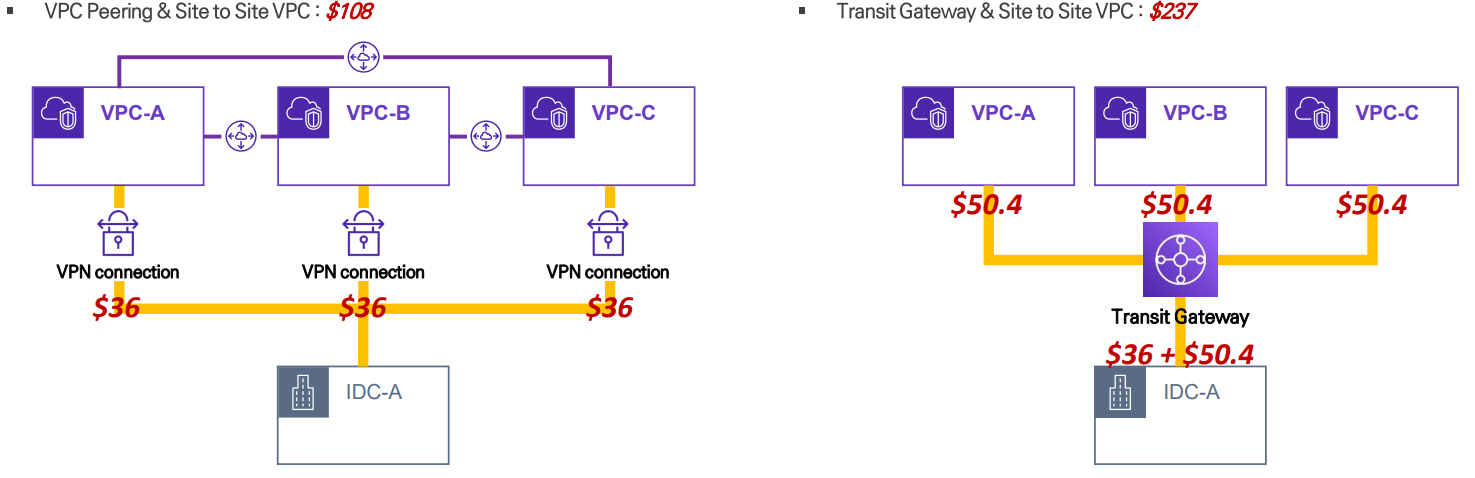

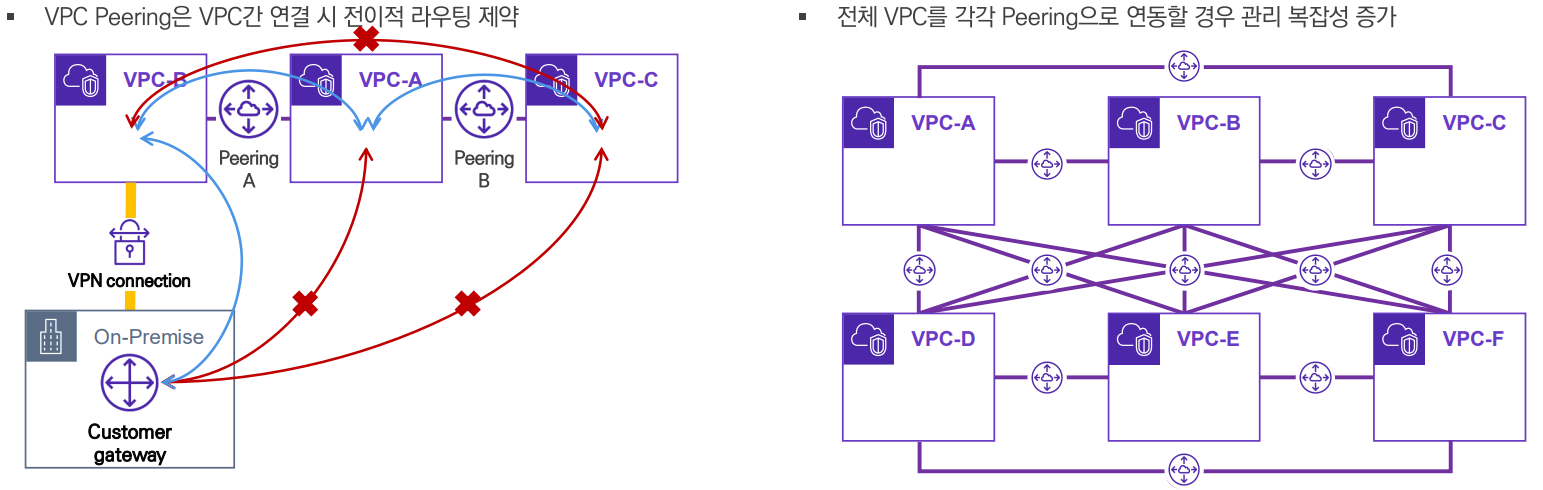

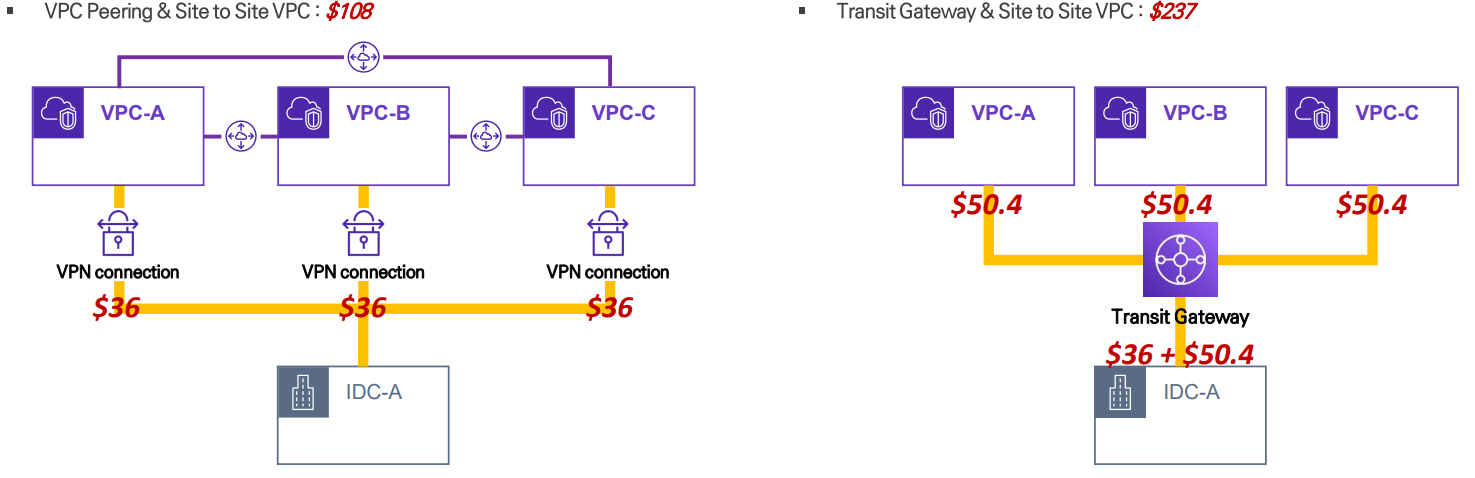

VPC Peering vs Tansit Gateway

1. VPC Peering을 이용한 네트워크 연결은 규모가 큰 네트워크를 다루게 될 수록 운영 관리가 어려움

2. 가격 비교

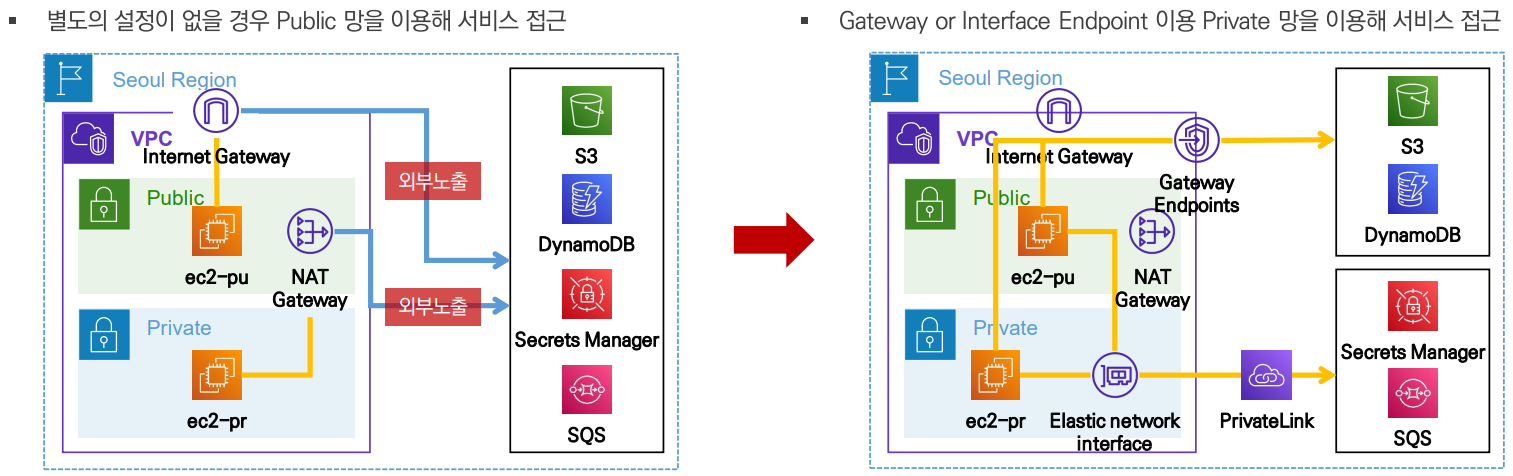

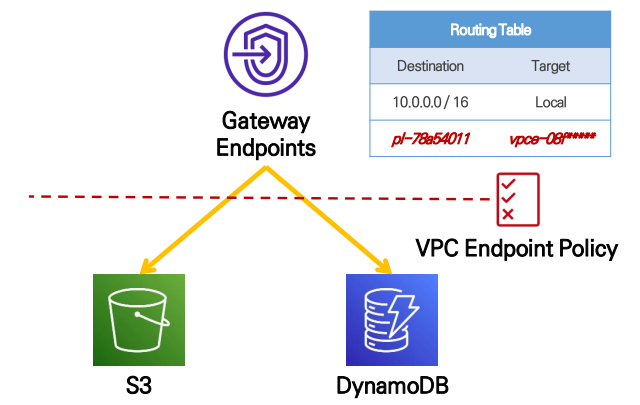

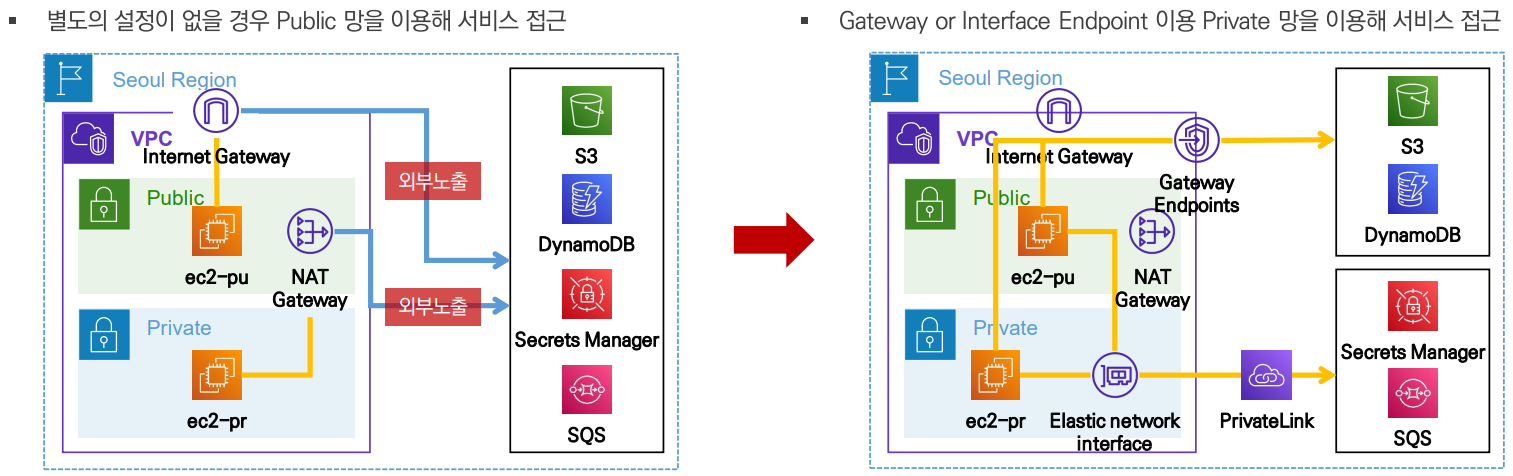

VPC Endpoint

VPC 내부 리소스가 AWS에서 제공하는 다른 서비스에 접근할 때 Internet Gateway, Nat Gateway를 거치지 않고 안전한 내부망을 사용할 수 있도록 서비스하는 리소스

=> AWS 내에서의 내부망만 사용하여 AWS 리소스 접속. 바깥으로 접근하지 않는다.

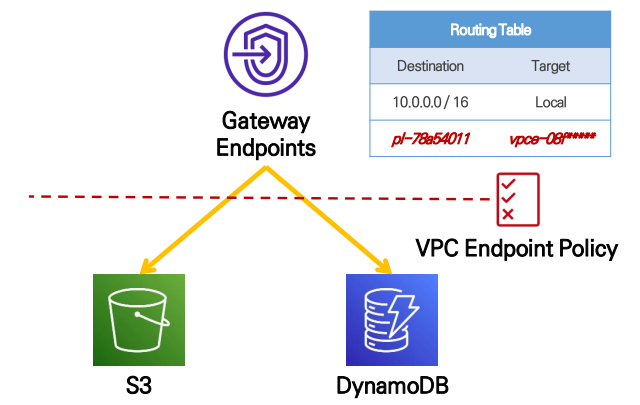

1. Gateway Endpoint

Routing Table에 정보가 박혀 있으면 접근할 수 있다.

gateway 쪽에서 table이 잡힌다.

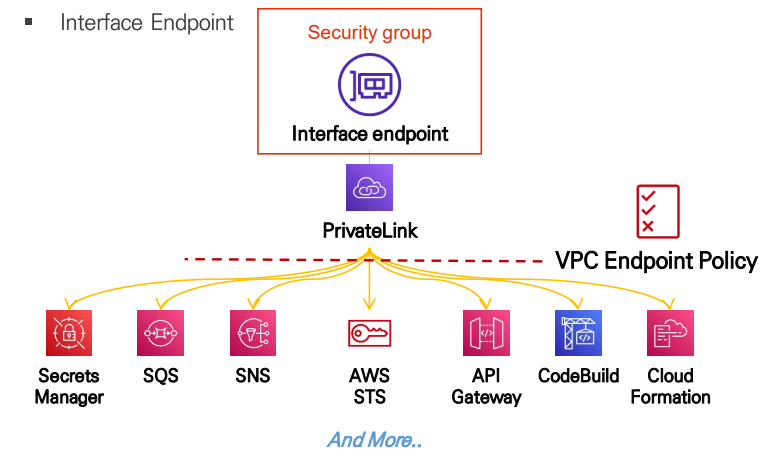

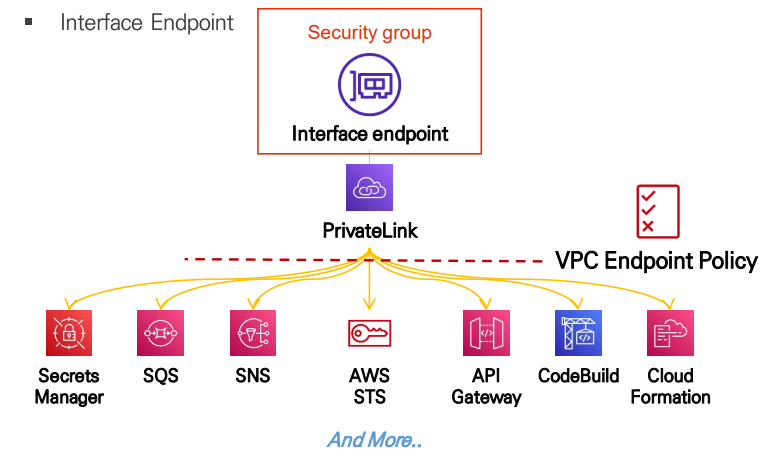

2. Interface Endpoint

IP가 생긴다.

ENI를 생성하여 외부 서비스에 접근하기 위한 Interface Endpoint로 지정한다.

Security

Security Group

리소스에서 허용되는 트래픽 정보를 관리하고, VPC 내부 리소스들을 위한 방화벽 역할을 담당하는 서비스

허용 트래픽에 대한 규칙만 정의

- In-bound Rule : 외부에서 내부로 들어오는 트래픽 정의

- Out-bound Rule : 내부에서 외부로 나가는 트래픽 정의

상태 저장 (Stateful) 방식 방화벽

- 규칙에 관계 없이 응답 트래픽 허용

- In-bound 허용 규칙에 의해 들어온 트래픽은 Out-bound 허용 규칙에 정보가 없어도 통과

ping이 안에서 밖으로 갈 때 정보를 가지고 있다. 1.1.1.1에서 다시 안으로 들어오면 정보를 가지고 있기 때문에 허용해준다.

리소스 단위에 적용되어 동작

Network Interface Card에 꽂히기 때문에 리소스 단위로 적용되어 동작한다

Interface 방식 Network 만들 때 할당해줄 수 있다

Security Group Quotas

- 최대 규칙 수 : 60개 (Default) ~ 200개

- NIC 별 최대 할당 개수 : 5개 (Default) ~ 16개

- 1개의 리소스 최대 규칙 적용 수 : 1,000개 (초과불가)

Network Access Control List (NACL)

서브넷에 허용되는 트래픽 정보를 관리하고, VPC 내부 리소스들을 위한 방화벽 역할을 담당하는 서비스

허용/차단 규칙 모두 정의

- In-bound Rule : 외부에서 내부로 들어오는 트래픽 정의

- Out-bound Rule : 내부에서 외부로 나가는 트래픽 정의

상태 비저장 (Stateless) 방식 방화벽

- In-bound, Out-bound 모두 동일한 정책 적용 필요

- 단방향 정책 적용 시 응답 값 반환 제한

서브넷 단위에 적용되어 동작

Network ACL Quotas 최대 규칙 수 : 20개 (Default) ~ 40개

네트워크의 세 가지 설계 포인트

Segmentation : 네트워크를 어떻게 분리할 것인지

Connectivity : 외부환경과의 연결, 리소스간의 연결

Security : 들어오는 사람, 권한을 분류

Standard Private IP Address

RFC 1918 문서

| IP 범위 | CIDR | IP 주소 개수 |

| 10.0.0.0 ~ 10.255.255.255 | 10.0.0.0/8 | 16,777,216 |

| 172.16.0.0 ~ 172.31.255.255 | 172.16.0.0/12 | 1,048,576 |

| 192.168.0.0 ~ 192.168.255.255 | 192.168.0.0/16 | 65,536 |

내부 네트워크망 구성은 Private IP Address Range 내 할당

- Public IP Address Range를 할당 할 경우 IP 충돌

- Supernetting & Subnetting을 이용해 CIDR 형태로 유연하게 네트워크 지정

Usable IP Address Range in AWS VPC per CIDR

AWS에 의해 예약된 IP를 제외 나머지 자유롭게 사용

Default Network Reserved Host IP

- x.x.x.0 : Network Address

- x.x.x.255 : Network Broadcast Address

AWS Reserved Host IP

- x.x.x.1 : VPC Router

- x.x.x.2 : DNS Server

- x.x.x.3 : Future use

※ Reserved Host IP는 Subnet 마다 지정되어 실제는 표에서 제시된 Usable Host IP 보다 적다.

Network

Amazon Virtual Private Cloud(Amazon VPC)

다른 네트워크 환경과 격리된 사용자가 정의한 가상의 사설 네트워크

사용자가 IP 대역을 CIDR Block 단위로 할당하여 네트워크 구성

CIDR Block은 최소 /28 ~ 최대/16 범위 내 지정

/8을 사용하고 싶으면 /16을 5개 사용하면 된다

Secondary CIDR Block은 최대 5개 추가 가능 (AWS 요청 시 추가 가능)

최대 5개 생성 가능 (AWS 요청 시 추가 가능)

vpc는 내부 통신을 위한 로컬 라우팅이 있어 vpc 내부에서는 서로 통신이 가능

생성 후 Region 내 Availability Zone을 자유롭게 지정하여 사용

계정 생성 시 172.31.0.0/16 CIDR이 할당된 Default VPC 제공

Default VPC는 Test는 가능하지만 Production에서의 사용은 하면 안된다

Public & Private Subnet

Subnet

Amazon VPC 네트워크 내부에 더욱 세분화한 네트워크

VPC CIDR Block 범위 내 IP 대역만 사용해 CIDR 할당 가능

Subnet 생성 시 리소스가 구성될 가용영역을 지정

Routing Table 리소스를 이용해 Public & Private Subnet 으로 구분하여 사용

Routing Table 내에 internet gateway를 향하는 routing table 값을 넣어주었을 때에는 public subnet이 된다

Public Subnet

외부에서 접근 가능한 네트워크 영역

Private Subnet

내·외부에서 모두 접근 불가능한 네트워크 영역

Private Subnet 내부 리소스가 외부로 통신하는 트래픽만 허용

NAT gateway를 만들어 내부 리소스가 외부로 통신하는 트래픽만 허용

Internet Gateway & Nat Gateway

Internet Gateway

VPC 내·외부 양방향 통신 가능한 환경 구성 시 사용

내·외부 양방향 통신이 가능해야 하는 Public Subnet 구성할 때 활용

Public Subnet의 Routing Table에 Internet Gateway 경로를 지정하여 구성

Internet Gateway는 VPC에 할당해야 하고, 1개만 할당 가능

Nat Gateway

VPC 내부 환경에서 외부 환경과 단방향 통신 가능한 환경 구성 시 사용

내부에서 외부환경과 단방향 통신이 가능해야 하는 Private Subnet 구성할 때 활용

Private Subnet의 Routing Table에 Nat Gateway 경로를 지정하여 구성

Nat Gateway는 Subnet에 할당하여 생성하고, 1개 이상 생성 가능 (Public Subnet에 생성해야 외부 환경과 통신 가능)

Routing Table

VPC Local Routing Table

네트워크 트래픽 전달 경로에 대한 정보를 입력하는 리소스

Routing Table은 여러 개를 생성할 수 있고, Subnet에 할당하여 사용

1개의 Routing Table은 여러 개의 Subnet에 할당 가능 (Subnet은 1개의 Routing Table의 정보만 참조 가능)

서브넷 내부 리소스는 할당된 라우팅 테이블의 정보를 기준으로 트래픽 전달

private subnet은 Routing Table에 NAT Gateway 경로를 지정하여 외부로 단방향 통신을 할 수 있다.

이때, 같은 Availability Zone의 NAT Gateway를 경로로 지정해야 한다

다른 영역의 NAT Gateway를 경로로 지정하면 Traffic이 많아지고 비용도 많이 든다

Connectivity

Amazon Route 53

AWS에서 제공하는 완전 관리형 DNS 서비스

Domain 구입 및 Domain 호스팅 관리 지원 (다른 도메인 호스팅 업체에서 구매한 Domain을 Hosted Zone에 등록하여 사용 가능)

Route 53에서 생성한 Domain에 대한 ‘상태 검사’ 기능 제공

AWS에서 제공하는 서비스 중 유일하게 100% SLA 제공하는 서비스

Public Hosted Zone : 모든 Domain name Query 서비스를 수용하는 호스팅 존

Private Hosted Zone : VPC 내부 리소스만 사용할 수 있는 Domain name Query 서비스 제공

Route53은 로드밸런서 기능으로 작동할 수 있다.

그러나, 로드밸런서 만큼의 기능은 없다.

Routing Policy - Simple

단순한 방식으로 도메인에 대한 트래픽을 리소스로 전달하는 방식

1개의 레코드에 Multi Value (2개 이상의 IP 주소) 설정 가능

- Multi Value 값 설정 시 다중 값을 반환하고 Client에서 1개를 선택하여 사용

- Alias (별칭) 레코드 값 적용한 경우 Multi Value 적용 제한

Health check 기능 사용 제한

Routing Policy - Weighted

도메인에 등록된 리소스 마다 가중치를 적용해 트래픽 양을 조절하는 방식

레코드의 유형과 레코드의 이름을 동일하게 구성

각 레코드에 가중치를 설정

모든 레코드의 가중치 값이 0인 경우 모든 레코드에 균등한 가중치 적용

Health check 기능 사용 가능

Routing Policy - Latency

Latency (응답 지연시간)이 가장 적은 리소스의 정보를 반환하는 방식

- 일정 기간 측정된 결과 값을 기준으로 라우팅

- 시간이 지남에 따라 최초 응답 받은 라우팅 값과 다른 값을 반환 받을 수 있음

다중 리전 환경에서는 클라이언트와 가장 근접한 리소스로 연결될 확률이 높음

Private Hosted Zone에 등록된 레코드에도 적용 가능

Routing Policy - Failover

Route 53에서 제공하는 상태 검사기를 이용해 정상 리소스 값을 반환하는 방식

하나의 기본 레코드와 하나의 보조 레코드로 구성

기본이 비정상적일 경우 보조의 값을 반환 => 로드 밸런서 역할을 하기에는 어렵다

레코드를 정의할 때 특이한 점은, Failover record type을 'Primary'로 지정할 때 Health check 부분은 정상여부를 확인하기 위해 필수로 기입해야 한다.

Routing Policy - Geolocation

Client의 위치 정보를 기반으로 가장 가까운 리전의 리소스 정보를 반환하는 방식

위치 정보와 레코드 반환 값을 Mapping해 구성

사용자 위치에 일치하는 레코드 정보가 없을 경우를 대비해 Default 레코드 생성 필요

EDNS (RFC 7871) 기능을 지원하지 않는 경우 예상과 다르게 동작할 수 있음

Geolocation 레코드는 DNS 서버의 IP 주소를 기반으로 동작

EDNS 기능을 지원할 경우 확장 헤더에 Client의 IP를 추가하여 전달

EDNS 기능 지원 DNS 서버

- Google DNS server : 8.8.8.8, 8.8.8.4

- Open DNS server: 208.67.222.222, 208.67.220.220

- Amazon Route 53

클라이언트가 어디 지역에 있는지 아는법

클라이언트는 1차 DNS 서버를 본다.

1차 DNS IP 주소를 보고 클라이언트가 어디에 있는지를 알게된다.

if) 클라이언트가 한국에 있는데 미국의 DNS를 보게 된다면 Geolocation은 미국의 정보를 반환하게 된다.

EDNS를 이용하면 클라이언트 IP와 미국 DNS 서버 IP 주소를 같이 전달한다

VPC Peering

서로 격리 되어 있는 2개 이상의 VPC의 네트워크를 연결하는 서비스

- 동일 계정에 구성된 서로 다른 VPC 연결 가능

- 다른 계정에 구성된 서로 다른 VPC 연결 가능

- 서로 다른 리전에 구성된 VPC 연결 가능

VPC Peering 연결 리소스 비용은 무료

- 동일 리전, 가용영역에서 발생시키는 데이터 트래픽은 무료

- 리전, 가용영역을 교차하는 데이터 트래픽은 과금

VPC Peering 제약사항

- 전이적 피어링 구성 불가능

- CIDR Block이 겹치는 경우 VPC Peering 구성 불가

CIDR 대역이 겹치는 경우 IP 충돌이 발생 할 수 있다

Site to Site VPN

AWS에서 제공하는 완전 관리형 VPN 서비스

Virtual Private Gateway와 Custom Gateway를 생성하여 VPN 연결

- Virtual Private Gateway : AWS VPN Device

- Custom Gateway : On-Premise VPN Device

Site to Site VPN 연결은 2개의 VPN Tunnel 제공

Transit Gateway, Cloud Hub로 Hub & Spoke 형태의 VPN 환경 구성 가능

암호화 터널을 이용하여 secret한 통신을 제공

Transit Gateway

완전 관리형 서비스

라우터라고 생각하면 된다.

서로 다른 네트워크를 연결하는데 사용하는 서비스

다른 리전의 VPC와의 연결은 Transit gateway Peering 사용

다른 계정과 AWS RAM을 이용해 공유하면 타 계정의 네트워크도 연동 가능

Site to Site VPN, Direct Connect와 연동해 온프레미스 네트워크와 연동 가능

중앙에서 Transit Gateway Routing Table 이용 경로 조절

Direct Connect : 전용선 서비스. TGW에 꽂을 수 있다.

VPC Peering vs Tansit Gateway

1. VPC Peering을 이용한 네트워크 연결은 규모가 큰 네트워크를 다루게 될 수록 운영 관리가 어려움

2. 가격 비교

VPC Endpoint

VPC 내부 리소스가 AWS에서 제공하는 다른 서비스에 접근할 때 Internet Gateway, Nat Gateway를 거치지 않고 안전한 내부망을 사용할 수 있도록 서비스하는 리소스

=> AWS 내에서의 내부망만 사용하여 AWS 리소스 접속. 바깥으로 접근하지 않는다.

1. Gateway Endpoint

Routing Table에 정보가 박혀 있으면 접근할 수 있다.

gateway 쪽에서 table이 잡힌다.

2. Interface Endpoint

IP가 생긴다.

ENI를 생성하여 외부 서비스에 접근하기 위한 Interface Endpoint로 지정한다.

Security

Security Group

리소스에서 허용되는 트래픽 정보를 관리하고, VPC 내부 리소스들을 위한 방화벽 역할을 담당하는 서비스

허용 트래픽에 대한 규칙만 정의

- In-bound Rule : 외부에서 내부로 들어오는 트래픽 정의

- Out-bound Rule : 내부에서 외부로 나가는 트래픽 정의

상태 저장 (Stateful) 방식 방화벽

- 규칙에 관계 없이 응답 트래픽 허용

- In-bound 허용 규칙에 의해 들어온 트래픽은 Out-bound 허용 규칙에 정보가 없어도 통과

ping이 안에서 밖으로 갈 때 정보를 가지고 있다. 1.1.1.1에서 다시 안으로 들어오면 정보를 가지고 있기 때문에 허용해준다.

리소스 단위에 적용되어 동작

Network Interface Card에 꽂히기 때문에 리소스 단위로 적용되어 동작한다

Interface 방식 Network 만들 때 할당해줄 수 있다

Security Group Quotas

- 최대 규칙 수 : 60개 (Default) ~ 200개

- NIC 별 최대 할당 개수 : 5개 (Default) ~ 16개

- 1개의 리소스 최대 규칙 적용 수 : 1,000개 (초과불가)

Network Access Control List (NACL)

서브넷에 허용되는 트래픽 정보를 관리하고, VPC 내부 리소스들을 위한 방화벽 역할을 담당하는 서비스

허용/차단 규칙 모두 정의

- In-bound Rule : 외부에서 내부로 들어오는 트래픽 정의

- Out-bound Rule : 내부에서 외부로 나가는 트래픽 정의

상태 비저장 (Stateless) 방식 방화벽

- In-bound, Out-bound 모두 동일한 정책 적용 필요

- 단방향 정책 적용 시 응답 값 반환 제한

서브넷 단위에 적용되어 동작

Network ACL Quotas 최대 규칙 수 : 20개 (Default) ~ 40개